Política de Segurança da Informação e Instalação de Programas: Segurando a Onda em Surabaya

Exemplo De Política De Segurança Da Informação Intalaçao De Programas – E aí, galera de Surabaya! No mundo digital de hoje, segurança da informação não é só mais uma moda, é essencial, tipo,

-super* essencial. Instalar programas sem pensar direito pode te deixar vulnerável a vírus, roubo de dados, e outras coisas chatas que ninguém quer. Então, bora entender como manter seus dados seguros, estilo Surabaya, com dicas práticas e objetivas.

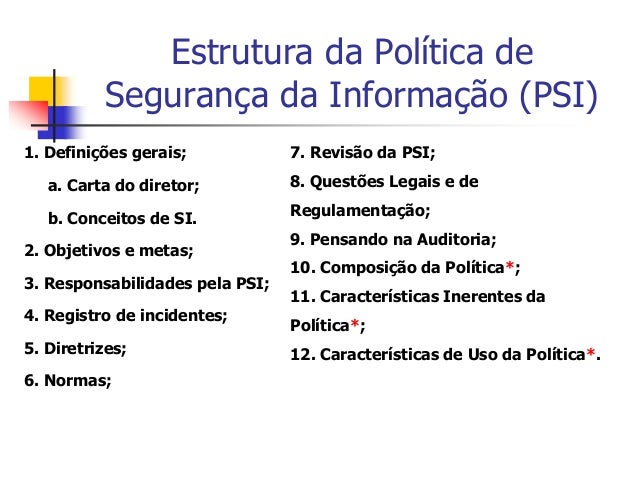

Princípios Fundamentais de uma Política de Segurança da Informação Eficaz

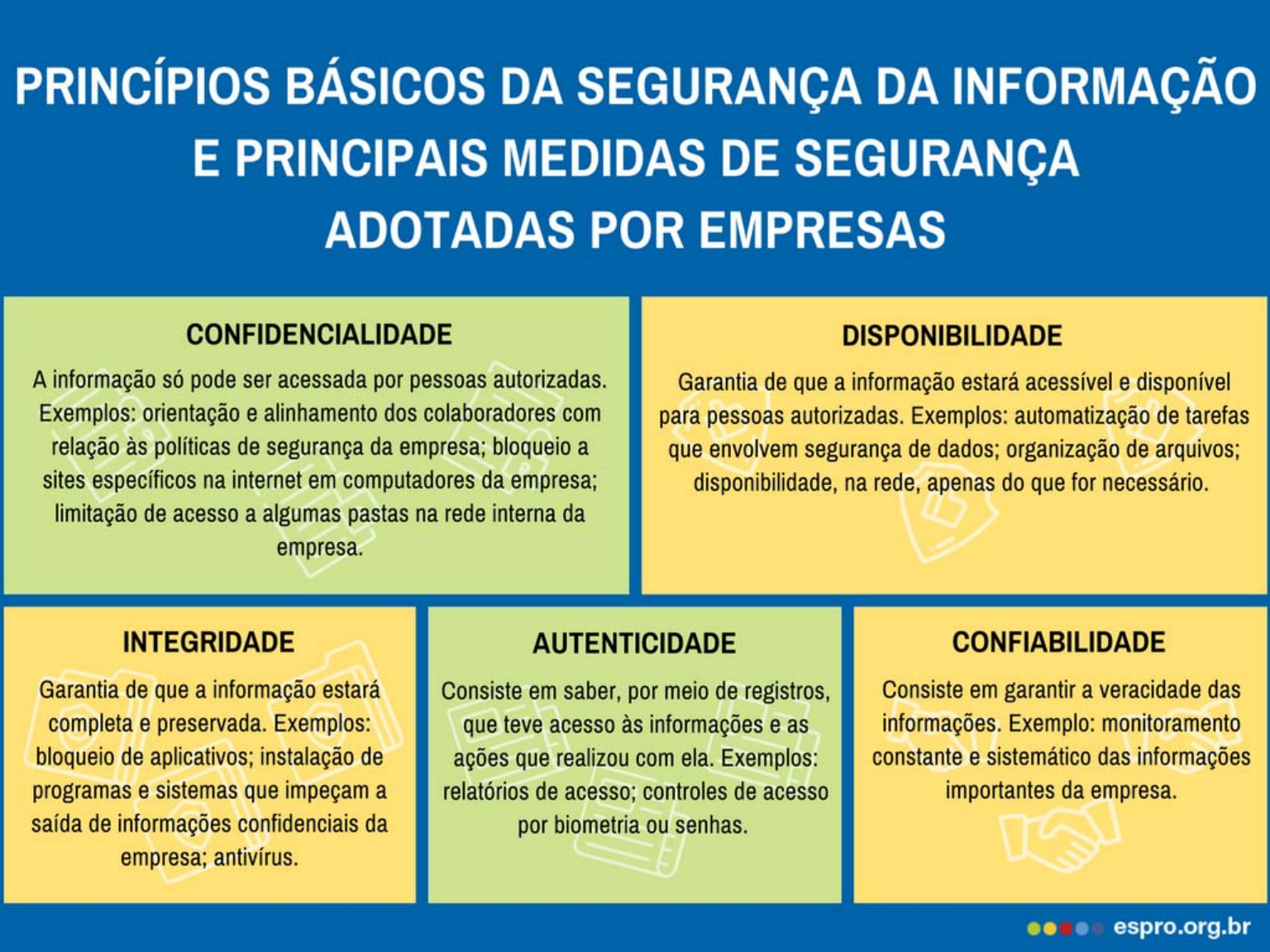

Uma política de segurança da informação eficaz precisa ser clara, concisa e, acima de tudo, praticável. Imagine como um manual de sobrevivência digital em Surabaya: precisa te guiar em situações do dia a dia. Princípios importantes incluem a confidencialidade (só quem precisa acessa), a integridade (dados intactos), e a disponibilidade (acesso sempre que necessário). Pense nisso como proteger seus dados pessoais, suas fotos da última festa, seus contatos… tudo o que você considera valioso digitalmente.

Riscos Associados à Instalação de Programas Sem Controle

Instalar programas sem critério é como andar de skate em uma pista de patinação no gelo: risco total! Os principais riscos incluem infecções por malware (vírus, ransomware), invasão de privacidade, acesso não autorizado aos seus dados, e até mesmo perda de dados importantes. Pode ser que você perca fotos da sua viagem inesquecível para Bali, ou até mesmo seus trabalhos da faculdade.

Não vale a pena arriscar!

Importância da Integração da Segurança na Fase de Instalação de Softwares

Integrar a segurança desde o início, na instalação, é como colocar um cadeado na sua bike antes de sair de casa: prevenção é tudo! Isso garante que apenas softwares confiáveis sejam instalados, minimizando riscos e protegendo seus dados desde o primeiro clique. É mais fácil prevenir do que remediar, né?

Controle de Acesso e Permissões: Exemplo De Política De Segurança Da Informação Intalaçao De Programas

Controlar o acesso a programas e instalações é crucial, tipo, a chave do sucesso! Sem controle, qualquer um pode instalar qualquer coisa, e aí o bicho pega. Precisamos de regras claras e definidas.

Melhores Práticas para Controlar o Acesso a Programas e Instalações

Algumas práticas importantes incluem autenticação forte (senhas robustas), autorização baseada em papéis (cada um com suas permissões), e monitoramento constante das atividades. Imagine um sistema de segurança em um prédio, com câmeras, seguranças e um sistema de acesso por cartão. No mundo digital, é a mesma coisa.

Exemplo de Matriz de Responsabilidades para Aprovação e Instalação de Softwares

| Cargo | Responsabilidade | Permissão | Observações |

|---|---|---|---|

| Usuário | Solicitar instalação de software | Nenhuma | Precisa justificar a necessidade |

| Analista de TI | Avaliar a segurança do software | Acesso ao repositório de software | Verificar se o software é seguro e compatível |

| Gerente de TI | Aprovar a instalação do software | Autorização final | Aprovar ou rejeitar a solicitação |

Comparação de Métodos de Autenticação para a Instalação de Programas

Existem diversos métodos, desde senhas simples até autenticação multifator (MFA) com códigos enviados para o celular. A MFA é como ter duas fechaduras na sua porta: muito mais seguro!

Gestão de Vulnerabilidades e Patch Management

Manter seus programas atualizados é tipo manter seu celular carregado: essencial! Programas desatualizados são um prato cheio para hackers. Vamos entender como evitar isso.

Principais Vulnerabilidades de Segurança Associadas à Instalação de Software Desatualizado

Softwares desatualizados contêm vulnerabilidades conhecidas que hackers exploram para invadir sistemas. É como deixar a porta da sua casa aberta: fácil acesso para invasores.

Procedimento para a Gestão de Atualizações e Patches de Segurança

- Definir um cronograma regular de verificação de atualizações.

- Testar as atualizações em um ambiente de teste antes de implantá-las em produção.

- Documentar todas as atualizações e patches aplicados.

- Monitorar o sistema após as atualizações para garantir que tudo esteja funcionando corretamente.

Integração do Patch Management na Política de Segurança da Informação

O patch management precisa ser integrado na política de segurança como um processo contínuo e obrigatório, garantindo que todos os softwares estejam sempre atualizados.

Segurança em Instalações Remotas e Automatizadas

Instalar programas remotamente ou automaticamente pode ser prático, mas exige cuidados extras. É como pedir comida por aplicativo: precisa garantir que o entregador seja confiável.

Riscos Específicos Relacionados à Instalação Remota de Programas

Os riscos incluem interceptação de dados durante a transferência, instalação de malware disfarçado, e acesso não autorizado ao sistema remoto. É importante usar conexões seguras e verificar a autenticidade do software.

Guia Passo a Passo para Instalação Segura de Programas Remotamente

- Utilizar uma conexão VPN segura.

- Verificar a assinatura digital do software.

- Utilizar autenticação multifator.

- Monitorar o processo de instalação.

Comparação de Métodos de Instalação Automatizada de Softwares

Métodos como scripts de instalação e ferramentas de gerenciamento de configuração oferecem praticidade, mas precisam ser configurados com segurança para evitar problemas.

Monitoramento e Auditoria de Instalações

Monitorar e auditar as instalações é como ter um segurança na sua casa: detecta atividades suspeitas e garante a segurança.

Etapas para Monitorar Instalações e Detectar Atividades Suspeitas

Monitorar logs de sistema, atividades de usuários, e alertas de segurança são passos importantes para detectar qualquer coisa fora do normal.

Exemplo de Relatório de Auditoria de Instalação de Software

| Data | Hora | Usuário | Programa Instalado | Permissões |

|---|---|---|---|---|

| 2023-10-27 | 10:00 | João Silva | Antivirus X | Administrador |

Integração do Processo de Auditoria na Política de Segurança da Informação

A auditoria precisa ser um processo contínuo e integrado na política de segurança, garantindo a rastreabilidade e a responsabilização.

Treinamento e Conscientização

Treinar os usuários é como ensinar alguém a dirigir: precisa saber as regras para evitar acidentes. Vamos ver como fazer isso.

Programa de Treinamento para Usuários sobre Segurança na Instalação de Programas, Exemplo De Política De Segurança Da Informação Intalaçao De Programas

O treinamento deve cobrir os riscos associados à instalação de programas de fontes não confiáveis, a importância de manter os softwares atualizados, e as melhores práticas para a instalação segura de programas.

Exemplo de Material de Treinamento

O material de treinamento pode incluir vídeos, apresentações, e exercícios práticos, mostrando exemplos de programas maliciosos e como identificá-los.

Incorporação do Treinamento na Cultura de Segurança da Organização

O treinamento deve ser contínuo e integrado na cultura da organização, tornando a segurança da informação uma prioridade para todos.

Incidentes de Segurança Relacionados a Instalações de Programas

Mesmo com todos os cuidados, incidentes podem acontecer. O importante é estar preparado para lidar com eles.

Tipos de Incidentes de Segurança Devido a Instalações Inseguras

Infecções por malware, vazamento de dados, e acesso não autorizado são alguns exemplos de incidentes que podem ocorrer.

Procedimento para Lidar com Incidentes Relacionados a Softwares Maliciosos

Um procedimento claro e definido deve ser seguido, incluindo isolamento do sistema afetado, remoção do malware, e recuperação de dados.

Exemplo de Descrição de um Incidente de Segurança

Um exemplo de descrição de um incidente incluiria data, hora, usuário afetado, software malicioso instalado, e os passos tomados para resolver o problema.

O que acontece se eu instalar um programa sem permissão?

Mano, pode ser um baita problema! Do tipo, você pode estar abrindo brechas para vírus, malware, e até mesmo expondo seus dados pessoais. É tipo, jogar na loteria, só que você só pode perder.

Como eu sei se um programa é seguro?

Verifica a fonte, cara! Baixa só de sites confiáveis, olha as avaliações e reviews. Se tiver alguma coisa estranha, tipo, muito bom pra ser verdade, desconfia. É melhor prevenir do que remediar.

E se eu precisar instalar um programa que não está na lista aprovada?

Aí você precisa pedir autorização, tipo, seguir o protocolo. Tem um processo pra isso, né? Não tenta burlar o sistema, senão você vai se dar mal.